Menggunakan Cloudflare WAF Untuk Keamanan Website WordPress

Dengan menggunakan Cloudflare WAF kalian bisa dengan mudah mengamankan website wordpress dari kerentanan.

Apa itu Cloudflare WAF?

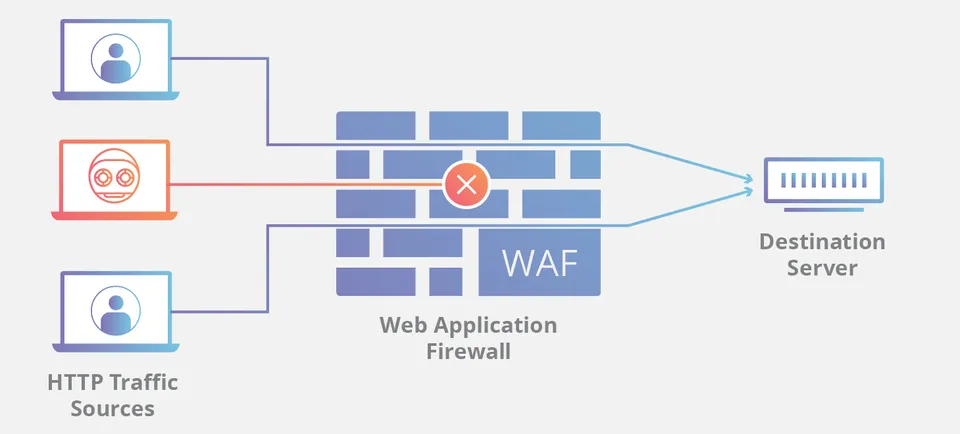

Cloudflare Web Application Firewall (Cloudflare WAF) memeriksa permintaan web dan API yang masuk dan menyaring lalu lintas yang tidak diinginkan berdasarkan seperangkat aturan yang disebut ruleset. Mesin pencocokan yang menggerakkan aturan WAF menggunakan sintaks wirefilter dengan bahasa Rules.

Cloudflare WAF memiliki beberapa fitur yang sangat amat membantu kalian dalam memberikan keamanan pada aplikasi web kalian, fitur nya sebagai berikut ini:

- Custom rules: Buat aturan khusus untuk melindungi situs web dan API Anda dari lalu lintas masuk yang berbahaya dengan menggunakan fitur-fitur canggih seperti skor serangan WAF dan pemindaian konten yang diunggah. Dengan demikian, Anda dapat meningkatkan keamanan dan kontrol atas lalu lintas yang masuk ke situs web dan API Anda.

- Rate limiting rules: Tentukan batas kecepatan untuk permintaan masuk yang sesuai dengan ekspresi tertentu, dan tentukan tindakan yang harus diambil ketika batas kecepatan tersebut tercapai, seperti memblokir atau mengarahkan permintaan ke halaman lain.

- Managed rules: Aktifkan ruleset terkelola yang telah dikonfigurasi sebelumnya untuk mendapatkan perlindungan langsung terhadap serangan dan kerentanan. Ruleset ini secara berkala diperbarui untuk menawarkan perlindungan terhadap kerentanan zero-day yang canggih, dan Anda dapat menyesuaikan perilakunya untuk memenuhi kebutuhan keamanan spesifik Anda.

- Security Events: Tinjau permintaan yang dimitigasi (rule matches) dengan mudah menggunakan antarmuka yang intuitif, dan gunakan log aktivitas untuk menyesuaikan konfigurasi keamanan Anda secara efektif. Dengan demikian, Anda dapat memantau dan mengoptimalkan keamanan situs web dan API Anda dengan lebih baik.

- Security Analytics: Tampilkan informasi rinci tentang semua permintaan HTTP yang masuk, termasuk permintaan yang tidak terpengaruh oleh tindakan keamanan, untuk memantau dan menganalisis lalu lintas situs web dan API Anda secara komprehensif.

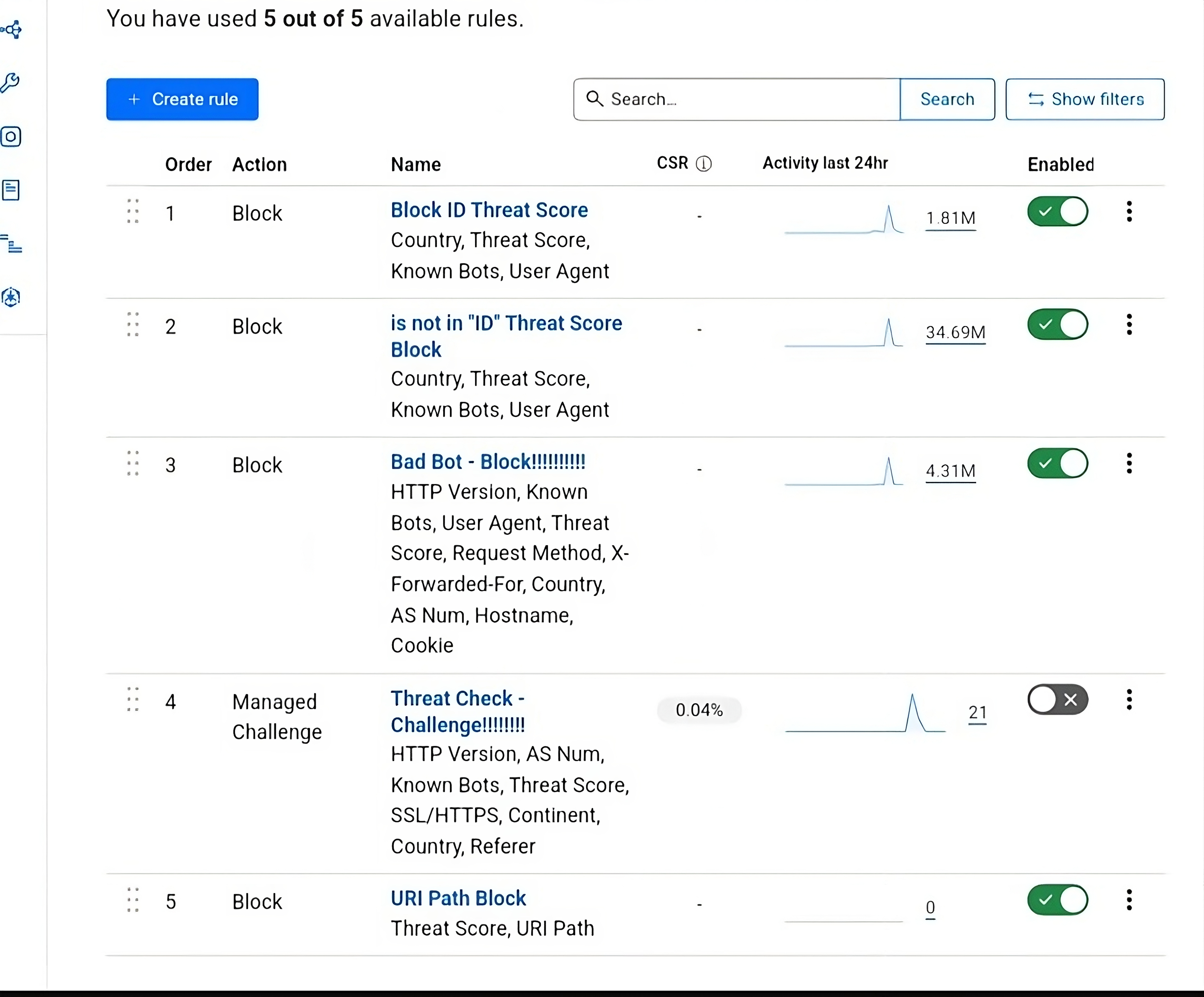

Jika kalian sudah tau apa itu Cloudflare WAF maka disini kalian akan menggunakan salah satu fitur nya yaitu Custom rules, dimana nanti nya kalian akan mendeploy aturan kustom untuk mengamankan dan meminimalkan kerentanan pada situs wordpress kalian.

Cloudflare WAF ini gratis dan bisa kalian gunakan, Persyaratan untuk menggunakan Cloudflare WAF ini adalah nama domain yang kalian gunakan harus diproksi kan ke Cloudflare. Kalian bisa membuat Custom rules di menu Security WAF Dashboard Cloudflare.

Memitigasi Serangan DDoS Menggunakan Cloudflare WAF

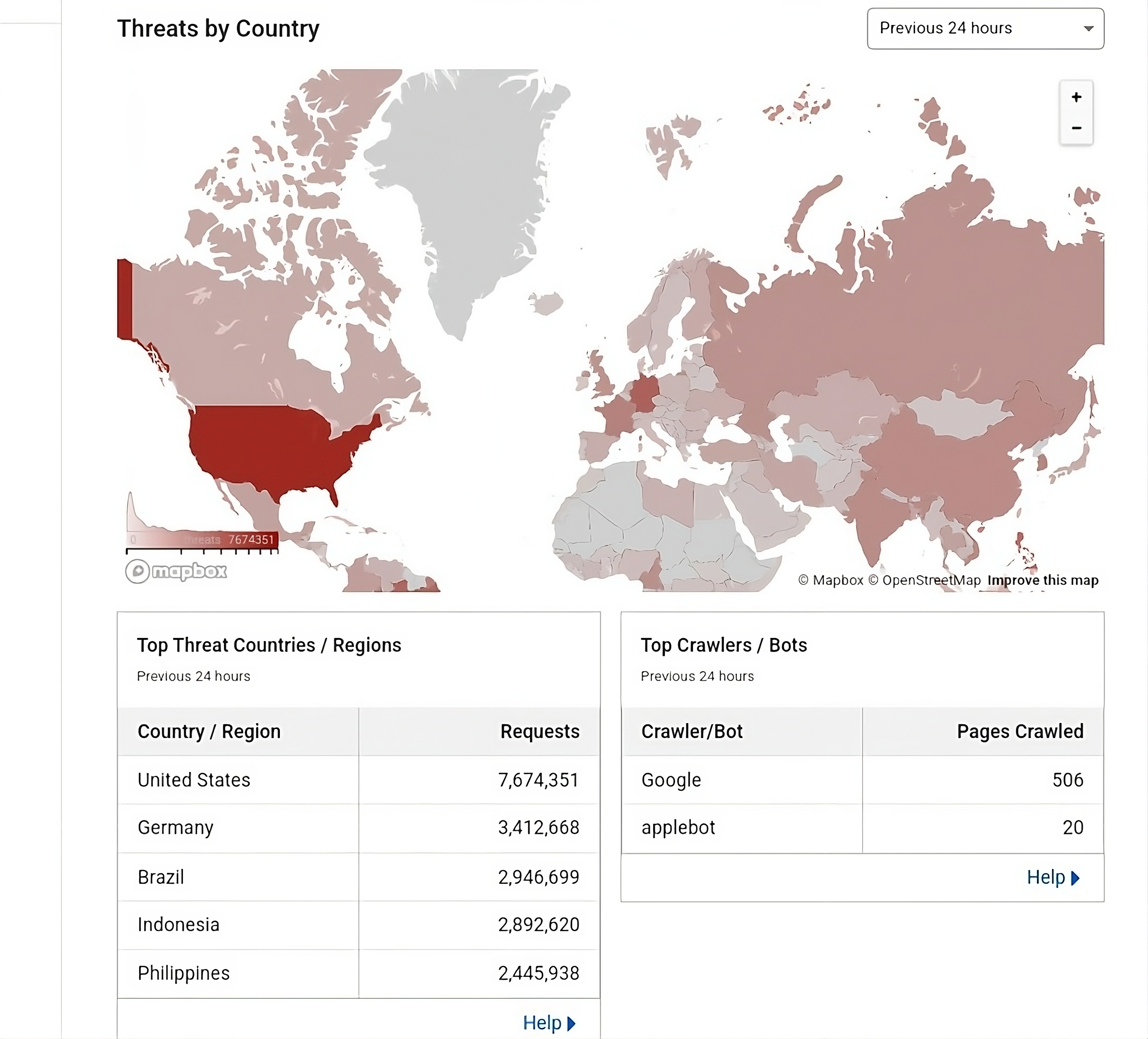

Mengatasi Serangan DDoS pada Layanan Logistik di Indonesia, Saya menerima permintaan untuk membantu mengatasi serangan DDoS yang menyerang layanan logistik pada saat itu. Untuk memulai, saya menganalisis log events untuk memahami pola serangan. Saya memeriksa request dari berbagai aspek, termasuk negara asal, user agent, dan jalur path. Serangan ini sangat besar, dengan puluhan juta traffic yang membanjiri sistem.

Setelah menganalisis data, saya membuat Custom rules untuk menghentikan serangan DDoS. Dengan menerapkan aturan ini, saya berhasil mengurangi dampak serangan dan melindungi layanan logistik dari kerusakan lebih lanjut.

Aturan kustom yang telah diterapkan berhasil menghalangi puluhan juta lalu lintas yang masuk. Meskipun beberapa masih berhasil lolos dan membebani server asal sehingga membuat situs web offline, setelah beberapa jam serangan yang terjadi mulai menurun dan berhasil di hentikan. dengan menggunakan Cloudflare WAF serangan dapat diminimalkan dan tidak terlalu merusak.

Managed challenge wp-login / Akses wp-login dengan IP Tertentu

Aturan kustom yang dibuat ini akan secara dinamis menampilkan challenge pada saat membuka url path yang berisi “wp-login.php”, Aturan nya seperti ini:

- Rule name (kalian bisa isi nama aturan ini bebas)

- Field = URI Path

- Operator = contains

- Value = /wp-login.php

- Action = Managed Challenge

Setelah itu kalian bisa Deploy Aturan Kustom ini.

Kalian juga bisa langsung copy/paste Aturan Expression: (http.request.uri.path contains “/wp-login.php”)

Jika kalian hanya ingin mengizinkan satu atau beberapa alamat IP untuk mengakses halaman wp-login.php dan memblokir orang lain untuk mengaksesnya kalian bisa ubah pengaturan nya seperti ini:

- Rule name (kalian bisa isi nama aturan ini bebas)

- Field = URI Path

- Operator = contains

- Value = /wp-login.php

And

- Field = IP Source Address

- Operator = is not in (jika kalian ingin mengizinkan beberapa ip untuk mengkases wp-login kalian bisa memilih “is not in list”)

- Value = 1.2.3.4 (ini adalah ip yang kalian izin kan untuk mengkases wp-login)

- Action = Block

Kalian juga bisa langsung copy/paste Aturan Expression: (http.request.uri.path contains “/wp-login.php” and not ip.src in {1.2.3.4})

Block XMLRPC

Kalian bisa block permintaan ke xmlrc.php dengan aturan kustom berikut ini:

- Rule name (kalian bisa isi nama aturan ini bebas)

- Field = URI Path

- Operator = equals

- Value = /xmlrpc.php

- Action = Block

Kalian juga bisa langsung copy/paste Aturan Expression: (http.request.uri.path eq “/xmlrpc.php”)

Dengan menggunakan Custom Rules akan meminimalkan kerentanan, custom rules di atas hanya sebagai contoh bagaimana mengamankan website wordpress, kalian bisa membuat custom rules sendiri sesuai dengan kebutuhan website wordpress kalian karena setiap website memiliki Keamanan yang berbeda. Semoga membantu.